E-Commerce für Verlage

E-Commerce für Verlage

Mit User Stories den perfekten Webshop für Ihren Verlag entwickeln

Webshops erhöhen den Umsatz, wenn sie auf den Nutzer ausgelegt sind. Wie gelingt die Fokussierung auf den Kunden? Im Folgenden möchten wir Ihnen die Inhalte unseres Fachvortrags auf der Frankfurter Buchmesse 2019 erläutern. Wir wünschen viel Freude beim Kennenlernen einiger neuer Methoden und Ansätze!

Auch in diesem Jahr sind wir wieder mit einem spannenden Fachvortag zum Thema “Nachhaltige Buchproduktion” auf der Leipziger Buchmesse vertreten. Gerne können Sie über folgenden Link die Unterlagen anfordern: https://open.junixx.fm/fachvortrag-lbm2024/

Das Problem: mangelnde Fokussierung auf den Kunden

In Unternehmen herrscht nicht selten eine Fokussierung auf interne anstatt auf externe Zielgruppen. Die Befindlichkeiten der eigenen Mitarbeiter und die vermeintlich beste Lösung für das Unternehmen dominieren gegenüber den Wünschen und Bedürfnissen der Endkunden. Eine solche Denkweise ist auf den ersten Blick nicht verwunderlich. Den Status quo zu wahren und sich um seine eigenen Bedürfnisse zu kümmern, liegt in der Natur des Menschen. Im Wirtschaftsleben werden jedoch Umsätze durch Kunden generiert. Deshalb ist es wichtig, die Unternehmensstrategie auf den Kunden auszurichten.

Die schlechte Nachricht vorab: Es gibt keine Musterlösungen. Jedes Unternehmen hat eigene Produkte, eine eigene Identität und eigene Kunden.

Die gute Nachricht: Weil es keine Musterlösung gibt, müssen Sie Ihre Kunden kennenlernen. Wissen, das Gold wert ist.

In diesem Artikel stellen wir Ihnen die Konzepte und Tools “Customer Journey”, “User Story” und “MVP-Kette” vor. Diese drei Ansätze können Sie auf verschiedenste Arten anwenden. Ihr Ziel ist immer, das Produkt auf die Bedürfnisse seines Nutzers zu zuschneiden.

Was ist eine Customer Journey?

Die verschiedenen Phasen eines Kaufprozesses lassen sich als Customer Journey bezeichnen. Eine Customer Journey kann sowohl on- als auch offline abgebildet werden. Die Reise beginnt nicht erst bei der tatsächlichen Bestellung in Ihrem Webshop, sondern möglicherweise bereits bevor ein potentieller Kunde von Ihrer Marke überhaupt weiß. Eugene Schwartz entwickelte das „5 Levels of Awareness“-Modell, das fünf Phasen eines Kaufprozesses beschreibt. Schwartz’ Ausarbeitung einer Customer Journey ist nicht die einzige und viele Wirtschaftsexperten haben alternative Modelle entwickelt. Wir bewerten das „5 Levels of Awareness“-Modell als gelungen und griffig. Mit der Hilfe eines solchen Modells können Sie erkennen, welche Bedürfnisse der Nutzer in welcher Kaufentscheidung hat. Gehen Sie hierauf entsprechend ein.

Das „5 Levels of Awareness“-Modell

1. Unaware

Das erste Level ist die “Unbewusste”-Phase. Eine Art Grundstimmung: Ihrem potentiellen Kunden geht es gut. Ihm ist kein Problem bewusst, welches er lösen möchte. In diesem Level sind Konsumenten sehr beeinflussbar durch äußere Reize wie Werbung, Empfehlungen und Gespräche. Durch gezielte Werbung kann dem Kunden beispielsweise auffallen, dass es ein Bedürfnis gibt, das er stillen möchte.

2. Problem Aware

Der Nutzer ist sich nun eines Problemes bewusst. Er möchte es lösen. Noch hat der Nutzer keine Idee für eine Lösung. Er setzt sich intensiv mit seinem Problem auseinander. Deshalb sucht er sehr breit und lässt sich gerne inspirieren.

3. Solution Aware

Die ersten Suchen und Recherchen haben dem Nutzer gezeigt, dass es Lösungen für sein Bedürfnis gibt. Er präferiert noch kein spezielles Produkt oder hat sich für einen bestimmten Service entschieden. Es ist wichtig, dass er auf Ihre Marke und Produkte stößt, um sie als Lösung wahrzunehmen. Kunden sind in dieser Phase sehr offen für deutliche Angebote.

4. Product Aware

Wir befinden uns in der heißen Phase der Kaufentscheidung. Der Kunde hat einen Anbieter oder ein Produkt kennengelernt und erstes Interesse. Nun muss der Nutzer vom Angebot überzeugt werden. Die Überzeugungsarbeit muss hierbei unterschiedlichen Kundentypen angepasst werden: Ein zurückhaltender, skeptischer Käufer muss darauf vertrauen können, dass er Produkte zurückschicken und umtauschen kann. Für einen impulsiven Käufer ist ein schneller und zuverlässiger Versand überzeugender.

5. Most Aware

Der Kunde hat bei Ihnen bzw. Ihr Produkt gekauft. Herzlichen Glückwunsch. Hier endet Ihre Kundenbindung aber nicht. Bieten Sie ihm ein tolles Versanderlebnis und eine gute Betreuung nach der Kaufentscheidung. Kann er bei Fragen den Support erreichen? Erhält er ein Feedback auf seine Rezensionen? Fühlt er sich weiterhin gut aufgehoben, wird der Nutzer selbst zum Multiplikator Ihrer Marke, teilt seine hervorragenden Erfahrungen und wird wieder auf Ihre Services und Produkte zurückgreifen.

Was ist eine User Story?

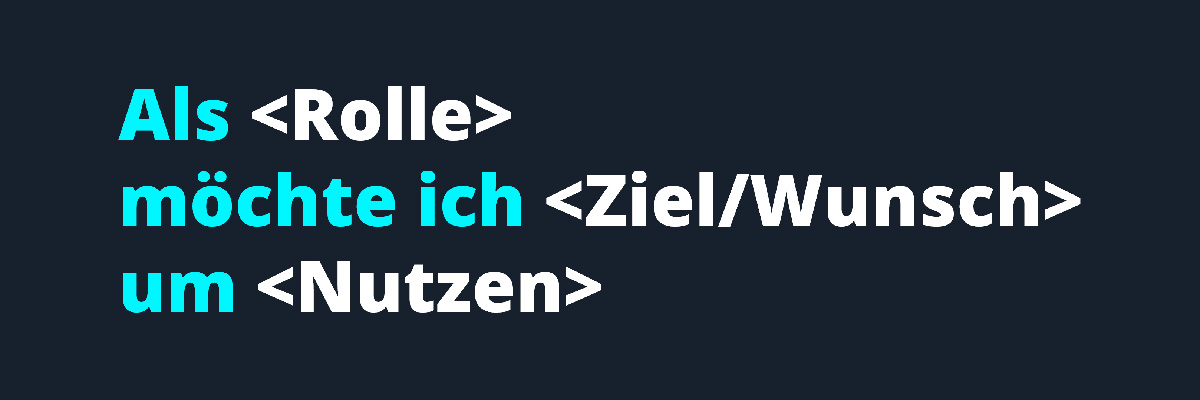

Mit Hilfe einer User Story können Sie Bedürfnisse und Ziele Ihrer Kunden konkret erfassen. Die User Story lässt sich als einfache Formel darstellen:

MVP Ketten

MVP Ketten, sind eine nette Gedankenstütze, um die Präsentation einzelner Informationen persönlicher für den Nutzer zu gestalten. Die einzelnen Buchstaben des Akronyms MVP stehen für

M = Merkmal

V = Vorteil

P = Persönlicher Nutzen

Mit der Abbildung eines “Merkmals”, stellen Sie dem Nutzer die grundlegende Information zur Verfügung. Das ist besser als keine Information, bindet den Nutzer aber nicht persönlich an Ihren Service oder Ihr Produkt. Jede Information lässt sich auch als “Vorteil” für den Nutzer formulieren. Ihr Kunde fühlt sich dadurch verstärkt wahrgenommen. Im Bestfall ist eine Information aber als “Persönlicher Mehrwert” für Ihren Nutzer dargestellt. Ihr Kunde verknüpft Ihren Service und Ihr Produkt unmittelbar mit seiner aktuellen Situation und wird überzeugt, sich auf eine Bestellung einzulassen. Zur Verdeutlichung hier drei MPV Ketten. Nehmen Sie die Steigerung der Fokussierung auf den Kunden wahr?

Merkmal: auf Lager (schwach)

Vorteil: sofort lieferbar (schon besser)

Persönlicher Mehrwert: Das Paket ist am XX.XX.XXX bei Ihnen (gute Lösung)

Merkmal: 14 Tage Rückgaberecht (schwach)

Vorteil: Kostenloser Rückversand (schon besser)

Persönlicher Mehrwert: Sie können alles bequem zu Hause anprobieren (gute Lösung)

Merkmal: Rund-um-Service (schwach)

Vorteil: Sie müssen sich um nichts kümmern (schon besser)

Persönlicher Mehrwert: Transport, Aufbau, Müllentsorgung erledigen alles wir für Sie. Sie müssen sich nur über Ihr neues Möbelstück freuen. (gute Lösung)

Achten Sie auf Ihre Wortwahl und vermeiden Sie Worthülsen. Formulieren Sie immer klar. Wären Sie ein Nutzer, der Ihren Webshop zum ersten Mal aufruft – würden Sie sich gut und informiert fühlen? Wird überhaupt verstanden, was Sie ausdrücken wollen? Machen Sie schnelle Tests, indem Sie Kollegen aus anderen Abteilungen oder Freunde Websites und Webshops testen lassen.

Es hat niemals ein Ende …

Die Optimierung Ihres Webshops auf Kundenbedürfnisse beinhaltet optische, inhaltliche und strukturelle Maßnahmen. Eine Verbesserung ist niemals abgeschlossen. Sehen Sie den Willen zur Optimierung als Kreislauf: Analysieren, Verbessern, Überprüfen und wieder von vorne.

Nur so können Sie langfristig die Bedürfnisse Ihrer Nutzer bedienen. Und wir wissen alle: Wer nicht mit der Zeit geht, geht mit der Zeit. Suchen Sie nach blinden Flecken, die Sie mit Ihrer Unternehmensbrille nicht wahrnehmen. Arbeiten Sie mit externen Testern und Dienstleistern zusammen. Die eigene Außenwirkung können Sie nur schwer selbst beurteilen.

Um Ihnen den Start in Ihre Optimierungsvorhaben zu erleichtern, möchten wir Ihnen hier noch einige , grundlegende Gedanken mit auf den Weg geben:

- Innerhalb von zwei Sekunden entscheidet der Nutzer, ob er Ihren Webshop als vertrauenswürdig einstuft. Der erste Eindruck muss professionell sein!

- Der Nutzer muss immer auf alle relevanten Informationen sofort zugreifen können. Entscheiden Sie anhand von User Stories nach der Analyse der Customer Journey, welche Informationen zu welchem Zeitpunkt der Reise relevant sind.

Sorgen Sie dafür, dass der Nutzer zu jeder Zeit positiv von Ihrem Webshop überzeugt ist, wenn er sich unterbewusst diese drei Fragen stellt:

- Warum sollte ich hier kaufen?

- Warum sollte ich ein Produkt in den Warenkorb legen?

- Was macht den Verlag aus?

Wir unterstützen Sie und Ihr Unternehmen in allen Phasen der Optimierung Ihres Webshops. Vom Workshop zur Ermittlung Ihrer Nutzergruppen über die technische Umsetzung bis zu Support und Erfolgsmessung nach Abschluss der Optimierung.

Außerdem bieten wir eine umfangreiche Softwarelösung für Verlage, welche Ihnen mehr als 400 Funktionen für alle Bereiche Ihres Verlages liefert. Einzelne Module decken die Tätigkeiten des jeweiligen Bereichs Ihres Verlages ab und schaffen somit ein intuitives Workflow-System für Ihre Mitarbeiter.

Gerne stellen wir Ihnen alle Möglichkeiten und Funktionen bei einer Erstberatung vor. Vereinbaren Sie noch heute einen Termin für einen ersten Kennenlerntermin remote oder vor Ort.

Wir freuen uns auf ihre Kontaktaufnahme per E-Mail oder Anruf!

info@juni.com | 069 5077 5780